Tugas Individu Sistem Keamanan Teknologi Informasi

1. Enkripsi

pesan “TURN BACK HOAX” dengan kata kunci “PERANG”

·

Enkripsi dengan Vigenere Cipher

2. dalam

pengembangan sistem informasi dibutuhkan juga aspek pengamanan komputer

sebutkan dan contohnya

3. Bagaimana

cara untuk menangani web browser yang terkena malware?

4. Dokumen

yang sifatnya rahasia di Divisi Finance dapat dilihat oleh divisi lainnya,

bagaimana cara penanganan agar kerahasiaannya terjaga?

5. Ketika

sedang browsing, tiba-tiba koneksi internetlambat, setelah ditelusuri terdapat

serangan DDOS, bagaimana menanganinya?

Jawaban

1.

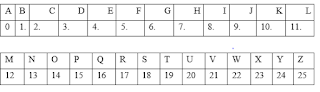

Kata Kunci : PERANG = P : 15, E : 4 , R : 17, A : 0, N : 13, G : 6

Pesan text : TURN BACK HOAX = T : 19, U : 20, R : 17, N : 13;

B : 1, A : 0, C : 2, K : 10;

H : 7, O : 14, A : 0, X : 23;

Plain = 19, 20, 17, 13; 1, 0, 2, 10; 7, 14, 0, 23;

Kunci = 15, 4, 17, 0; 13, 6, 15, 4; 17, 0, 13,6;

Hasil = 8, 24, 13; 14, 6, 17, 14,; 24, 14, 13, 3;

Dengan metode pertukaran angka dengan huruf di atas, diperoleh bahwa teks asli (TURN BACK HOAX) memiliki kode angka (19, 20, 17, 13; 1, 0, 2, 10; 7, 14, 0, 23;), sedangkan kode angka untuk teks kunci (PERANG) yaitu (15, 4, 17, 0, 13, 6). Setelah dilakukan perhitungan, maka dihasilkan kode angka ciphertext (8, 24, 13; 14, 6, 17, 14,; 24, 14, 13, 3). Jika diterjemahkan kembali menjadi huruf sesuai urutan awal, maka menjadi huruf

IYIN OGRO YOND.

2. Aspek

– aspek keamanan computer yaitu:

v Privacy, adalah

sesuatu yang bersifat rahasia(provate). Intinya adalah pencegahan agar

informasi tersebut tidak diakses oleh orang yang tidak berhak. Contohnya adalah

email atau file-file lain yang tidak boleh dibaca orang lain meskipun oleh

administrator

v Confidentiality, merupakan

data yang diberikan ke pihak lain untuk tujuan khusus tetapi tetap dijaga

penyebarannya. Contohnya data yang bersifat pribadi seperti : Data Biodata nama, alamat,

no ktp, telpon dan sebagainya.

v Integrity,

penekanannya adalah sebuah informasi tidak boleh diubah kecuali oleh pemilik

informasi. Contoh : Penyerangan Integritas ketika sebuah email dikirimkan

ditengah jalan disadap dan diganti isinya, sehingga email yang sampai ketujuan

sudah berubah.

v Autentication, akan

dilakukan sewaktu user login dengan menggunakan nama user dan passwordnya,

apakah cocok atau tidak, jika cocok diterima dan jika tidak cocok akan ditolak. Biasanya

berhubungan dengan hak akses seseorang, apakah dia pengakses yang sah atau

tidak.

3. Cara

menangani web browser yang terkena malware adalah

Virus malware ini termasuk virus yang sangat bandel karena meskipun browser kita

menggunakan ADblock virus ini tidak akan mempan di basmi dan tetap bisa

menembus ADblock yang kita gunakan di browser. Salah satu cara untuk membasmi virus malware yaitu dengan menggunakan aplikasi AdwCleaner.

Maksud dari AdwCleaner ini adalah aplikasi yang terbukti mampu menghapus

seluruh virus malware yang ada pada browser di komputer. Jadi web

browser kita aman dan terjaga dari virus manapun.

4. Cara agar file atau dokumen terjaga

kerahasiaan dari user lainnya

v Menyimpan file dengan menngunakan

password berfungsi untuk menjaga dokumen tersebut sehingga userlain tidak sembarangan

mebuka file tersebut

v Batasi hak ases penggunaan file user

agar tidak mudah dilacak oleh user lain nya.

5. mencari ip mana yang menjadi

tujuan penyerangan DDOS, Lalu memblacklist ip yang terjadi penyerangan dengan

menggunakan firewall agar IP berguana untuk mencegah serangan ddos kembali dan

lakukan block ip dan port.

Komentar

Posting Komentar